Los ciberataques pueden tener un impacto masivo en hospitales y clínicas de muchas maneras, incluyendo el hackeo de datos sensibles de pacientes, registros médicos de salud y otra información de propiedad.

Este artículo fue publicado originalmente en Omnia Health Insights

Recientemente se informó de una serie de ciberataques dirigidos a empresas y gobiernos que distribuirán las vacunas COVID-19 en todo el mundo. La compañía farmacéutica Pfizer Inc. también sufrió recientemente una violación de datos con información de pacientes que se encontró expuesta en un almacenamiento en la nube no seguro.

Las instituciones sanitarias, las empresas de investigación y las farmacéuticas han sido objeto de constantes ataques desde el estallido de la pandemia. Estos últimos titulares advierten de una campaña de ciberespionaje dirigida a interrumpir la red mundial de distribución de la vacuna COVID-19 y es, una vez más, una llamada de atención a las empresas del sector público y privado que trabajan sin descanso para poner fin a esta pandemia mundial.

Según Sam Curry, director de seguridad de Cybereason, nunca se ha tratado de saber si las empresas de investigación, las farmacéuticas y los hospitales serían objeto de ataques, sino más bien de la frecuencia y la magnitud de los daños.

"Lo que nos dice la reciente filtración de datos de Pfizer es que es extremadamente difícil, incluso para las mayores empresas del mundo, asegurar sus datos cada hora, cada día y cada semana. El aspecto más importante de la distribución de las distintas vacunas es que se haga de forma eficiente y segura. Piense en el sufrimiento y el impacto si un actor de la amenaza interfiere en la distribución de las vacunas COVID-19 y lanza una campaña exitosa de ransomware contra la cadena de suministro responsable de distribuir la vacuna en masa; bloqueando la red de distribución y exigiendo millones de dólares para desbloquear las redes. No es tan descabellado", dijo Curry.

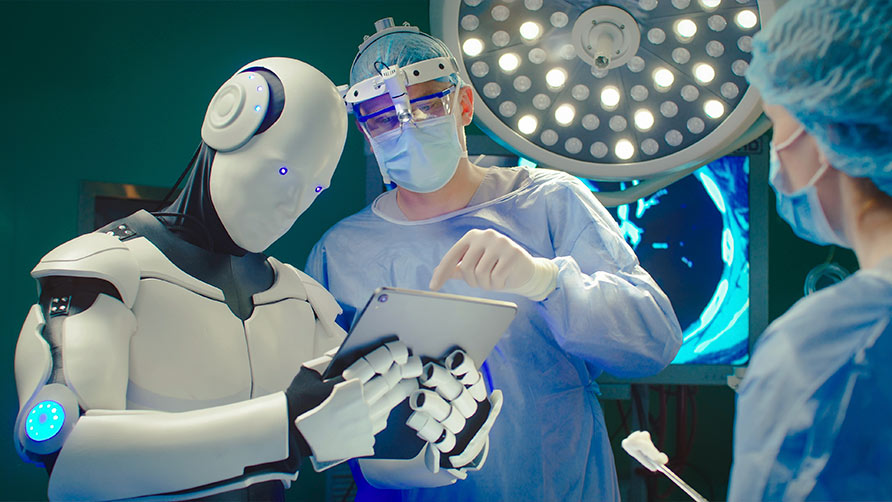

Curry explicó que los ciberataques pueden tener un impacto masivo en los hospitales y clínicas de muchas maneras, incluyendo el hackeo de datos sensibles de los pacientes, registros médicos de salud y otra información de propiedad. Además, los ataques de ransomware pueden tener consecuencias devastadoras si los sistemas informáticos fallan y un hospital no puede atender a sus pacientes.

"Los analistas de seguridad y los profesionales de la informática que protegen los datos de los pacientes están de guardia las 24 horas del día, impidiendo que los agentes de los estados nacionales y los grupos de piratas informáticos roben los datos de los pacientes. El sector sanitario es susceptible de ser pirateado porque los datos de los pacientes pueden ser monetizados o utilizados para comprometer la identidad.

“En tiempos de esta pandemia, cualquier cosa en la infraestructura crítica se convierte en objetivo y es particularmente susceptible. Los hospitales y las empresas de investigación son infraestructuras críticas. En general, la industria de la salud es propicia para los ciberataques y el fraude debido al volumen de datos de los pacientes que están disponibles en las redes conectadas. Además, con el aumento del número de dispositivos conectados que se utilizan en las salas de urgencias de los hospitales, los consultorios médicos y las clínicas minuciosas, las vulnerabilidades de seguridad seguirán siendo el mayor riesgo al que se enfrentan los pacientes.", explico el especialista.

Tipos de ataque

El sector sanitario se ha visto desbordado en sus esfuerzos por adaptarse a la pandemia de COVID-19. Los hospitales han estado sobrepasados de pacientes y varios han introducido tecnología comercial -incluyendo monitores de bebés e incluso soluciones de monitorización vital a domicilio- para controlar a los pacientes y garantizar que los hospitales de campaña temporales, así como las instalaciones hospitalarias sobrecargadas, se ajusten al aumento de casos. Ninguna de estas soluciones tiene una buena higiene de seguridad, especialmente para un hospital, y muchos dispositivos introducen un riesgo extremo cuando se utilizan en masa para ayudar a la atención de los pacientes.

Además, muchos hospitales tienen estrictos procesos de control de cambios en lo que respecta a la tecnología de la información utilizada para la atención al paciente y el almacenamiento de historiales médicos. Esto puede introducir un retraso en las actualizaciones de seguridad, los nuevos dispositivos y el mantenimiento necesario para protegerse de las últimas amenazas.

"Cuando los riesgos de la pandemia se fusionan con el retraso en las actualizaciones tecnológicas presentes en la sanidad, el estado de la ciberseguridad en la sanidad se encuentra en un estado calamitoso y primordial para un ataque", dijo Morey Haber, CTO y CISO de BeyondTrust

Los actores de las amenazas operan generalmente de dos modos: desestabilización gubernamental, social y empresarial, y para crear un flujo de beneficios criminales. En la actualidad, han intensificado los ataques contra la cadena de suministro de la vacuna COVID-19 para lograr varios objetivos nefastos.

Una de las vías de ataque más popular son los correos electrónicos de phishing. Haber señaló que algunos de estos ataques también incluyen la interrupción de la confianza de los estados en la vacuna a través de las redes sociales y las noticias falsas, y el compromiso (en forma de piratería informática) de los equipos de refrigeración y la tecnología necesaria para entregar la vacuna de forma segura a través de la cadena de suministro. Los resultados podrían conducir a una cobertura incompleta de la inoculación o a la entrega de un producto defectuoso.

También podría existir la posibilidad de introducir vacunas falsas en la cadena de suministro con fines lucrativos. Su contenido podría ser inofensivo, altamente adictivo o incluso mortal. O la información sobre vacunas podría estar dirigida a un fabricante individual de una vacuna, con el fin de afectar negativamente a su reputación, distribución o precios de las acciones. Los ciberdelincuentes también podrían anunciar falsamente la disponibilidad y el registro para la vacunación. El objetivo podría ser el robo básico de credenciales o la monetización a través de pagos para reservar un lugar en una falsa cola para la inoculación.

"La pandemia de COVID-19 ya ha demostrado que los ataques de phishing y la desinformación pueden lograr fácilmente estos objetivos. Ahora, con el lanzamiento de una vacuna, los actores de la amenaza tienen múltiples vectores de ataque nuevos para difundir la desinformación y monetizar los resultados. Los principales vehículos serán los ataques de phishing (correo electrónico, voz y mensajes de texto) y los sitios web maliciosos, y no se limitarán a un solo país o región", subrayó Haber.

Dejar la puerta abierta

Los administradores que no toman las medidas básicas para proteger los servicios o aplicaciones en la nube no son una historia nueva: se han dado muchos casos en los que los datos privados se han dejado expuestos a Internet de forma inadvertida. Aunque el aprovisionamiento instantáneo y la escala del almacenamiento en la nube son ventajas valiosas, las características y las configuraciones por defecto del proveedor de servicios en la nube cambian constantemente, por lo que los administradores deben conocer y adaptar lo que están haciendo y asegurarse de que existen controles de acceso adecuados para proteger sus datos.

"Como ningún sistema, ni ninguna persona, es nunca perfecto, la capacidad de supervisar, detectar y responder a los accesos no autorizados o maliciosos a los servicios en la nube puede marcar la diferencia entre un incidente de seguridad contenido y una brecha en toda regla como la que se ha registrado en Pfizer.

“Por ejemplo, en un estudio reciente, realizamos un análisis sobre Office 365 -la oferta de software y servicio en la nube más utilizada del mundo- e identificamos cómo los atacantes están utilizando las herramientas y servicios existentes en la nube para espiar y robar. Cuando los administradores "dejan la puerta de entrada abierta" sin darse cuenta, no es de extrañar que los atacantes entren y salgan directamente sin ser detectados", subraya Matt Walmsley, director de Vectra para EMEA.

Centrarse en la formación

Los piratas informáticos disponen de un completo conjunto de herramientas que les permiten seguir penetrando con éxito en hospitales y empresas de investigación. Una de las formas más habituales de los delincuentes para acceder a una red informática es a través de los habituales correos electrónicos de phishing. Para combatirlo, los hospitales deben mejorar su higiene de seguridad, poner en práctica una caza de amenazas permanente y aumentar su capacidad para detectar actividades maliciosas.

"También es necesaria la formación en materia de seguridad, y los médicos, las enfermeras y los profesionales de la medicina no deben abrir archivos adjuntos de fuentes desconocidas y nunca descargar contenidos de fuentes dudosas", afirma Curry.

Los entornos sanitarios requieren información sensible para completar su misión de prestar servicios sanitarios a una persona. Los datos recogidos tienen un valor monetario para un actor de la amenaza para futuros ataques. La gran variedad de vectores de ataque puede costar vidas, la pérdida de datos y la prohibición de prestar atención sanitaria. Los vectores de ataque en sí mismos casi siempre -fuera de una vulnerabilidad crítica- requieren alguna forma de interacción humana para ser explotados.

Por lo tanto, la educación, la concienciación y la formación son el mejor método para prevenir los ciberataques contra las instituciones sanitarias y los resultados podrían calificarse de "cortafuegos humanos".

"Pfizer es un ejemplo perfecto de lo que puede salir mal en la nube. En esencia, nos recuerda que todo lo que hacemos en línea está siendo registrado, en algún lugar". Habiendo hablado con varios CISOs, VPs y profesionales de la seguridad del sector sanitario, es interesante que todos ellos hayan mencionado un problema común: la concienciación y la formación de los usuarios finales en materia de seguridad.

“La mayoría de los trabajadores de la sanidad están normalmente protegidos dentro de los confines de sus edificios y redes de ladrillo y motor. Pero en gran parte debido a la pandemia, varios de estos trabajadores están ahora en redes domésticas o personales que se consideran no seguras y no gestionadas según los estándares de la empresa”, destacó Haber.

"Como resultado, los usuarios están más expuestos a ataques de ingeniería social, ataques de phishing e incluso ataques de medios sociales a través de numerosos dispositivos. El resultado es un mayor riesgo y potencial de compromiso. Todos los ejecutivos de seguridad con los que he hablado desearían haber reforzado los programas de concienciación sobre la seguridad para todos los empleados remotos y piensan hacer de esto una prioridad en el futuro", añadió.

¿Cómo puede afectar un ciberataque a un hospital o una clínica y cómo afecta a los pacientes?

- La imposibilidad de disponer de un elemento tecnológico crítico durante la asistencia

- Un dispositivo que funciona mal periódicamente o que proporciona resultados incorrectos, afectando a la seguridad del paciente

- La falta de conectividad de la red para informar de los datos del paciente

- La supervisión de la información del personal y de los pacientes, incluida la captura de las pulsaciones del teclado y la grabación de la pantalla, para futuras actividades inapropiadas

- El robo de información sanitaria personal, incluidos los historiales médicos y la información de pago

- La imposibilidad de que el personal del hospital acceda a los registros de los pacientes o los introduzca

- La imposibilidad de acceder o inventariar los dispositivos utilizados para la distribución de medicamentos